惡意篡改半導體電路的人就在我們身邊?

2022/06/09

社會上有很多智慧手機和汽車在不知道有危險的情況下安裝了被篡改後的半導體電路。專家不斷針對新威脅導致的最嚴重後果發出警告。那麼,「敵人」是些什麼人?從研究者的證言來看,敵人並不是間諜這樣的高端人物,反而是我們身邊的人。

偷偷開始通信的熨斗,一動不動的兒童模樣的玩偶——早就開始研究對策的早稻田大學教授戶川望也關注到國外的資訊。雖然不清楚真假,但有陰謀論認為可能被人植入了非法電路。

據戶川教授介紹,非法電路很小,不容易發現。只有在正常電路工作時,才能實現資訊洩露及失控等目的。比如非法電路在特定的時間啟動,其他時間休眠。只要不在其喚醒時間檢查,就不會發現。

但是,非法電路傾向於安在能夠獲取內部數據的地方。戶川的研究中利用人工智慧(AI)等識破了特異的電路圖案。2020年,與研究團隊合作的東芝資訊系統推出了檢測非法電路的服務。

電路資訊是記錄了支撐電子産品的半導體晶片的工作過程的故事。設計電路時,製造裝置會按照故事來製作晶片。如果在設計階段被篡改,故事的展開就會改變,裝入晶片的機器就會陷入失控。

如今威脅論甚囂塵上的背景之一是製造半導體晶片的分工體制擴大。戶川指出,「現在電路設計和芯製造可以廣泛外包了,如果供應鏈的某個點出現了壞人,就會很要命」。

現在已不是從設計到銷售由1家企業負責的時代。設計時,會從企業內外收集形成電路的數據。如果很多人參與,從概率上講容易出現漏洞。

到底是什麼人幹的呢?能做手腳的不只是具備特殊能力的人?顛覆了成見的是愛沙尼亞塔林理工大學的研究團隊。

|

|

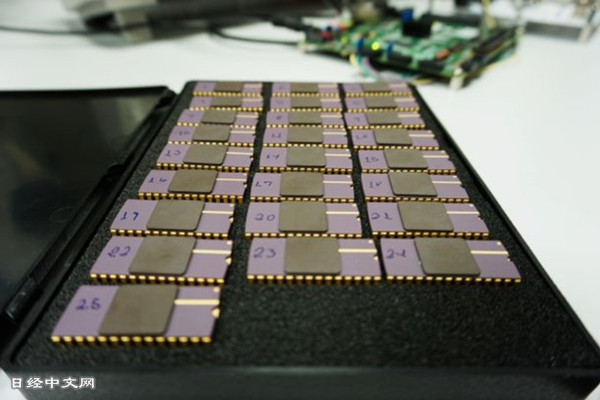

使用真實的晶片進行研究(圖片由塔林理工大學提供) |

率領該團隊的Samuel Pagliarini博士等人提出的問題是「能做手腳的不只是特殊的人嗎?」。他們在現實中進行了驗證,找出了「1名工程相關員工」在「很短的時間」內「能做出多大程度的壞事」的答案。

實驗是按這樣的流程進行的。首先,1名扮演員工的人員設計了電路,還加入了保護數據的4個加密電路。完成設計後,轉而扮演有惡意的人,稍微篡改設計,就植入了非法的4個電路。然後將電路送到企業,實際裝入了晶片。大學調查時,因為非法電路,數據已遭到洩漏。

|

版權聲明:日本經濟新聞社版權所有,未經授權不得轉載或部分複製,違者必究。

報道評論

HotNews

金融市場

| 日經225指數 | 56941.97 | -697.87 | 02/13 | close |

| 日經亞洲300i | 2681.80 | -15.65 | 02/13 | close |

| 美元/日元 | 152.73 | -0.27 | 02/14 | 05:50 |

| 美元/人民元 | 6.9077 | 0.0080 | 02/13 | 17:40 |

| 道瓊斯指數 | 49500.93 | 48.95 | 02/13 | close |

| 富時100 | 10446.350 | 43.910 | 02/13 | close |

| 上海綜合 | 4082.0726 | -51.9451 | 02/13 | close |

| 恒生指數 | 26567.12 | -465.42 | 02/13 | close |

| 紐約黃金 | 5022.0 | 98.3 | 02/13 | close |